ФТП протокол постоји већ дуго времена и још увек се често користи за пренос датотека на веб сервере. Познато је да је ФТП несигуран јер се подаци преносе у јасном тексту који се може директно прочитати из снајпера за пакет. То би значило да информације о ФТП пријави које садрже корисничко име и лозинку могу да се снимају снајфером пакета када ФТП клијентски софтвер иницира везу са ФТП сервером. Шифрирање се може користити у ФТП-у било кориштењем СФТП или ФТПС протокола умјесто несигурног ФТП-а.

Не само да ФТП открива податке о пријави у јасном тексту, пренесене датотеке између клијента и сервера могу се пресрести и поново саставити њушкалицом пакета како би се показало у које се датотеке учитавају или преузимају са ФТП сервера. Ово је корисно за администраторе да открију неовлашћени пренос поверљивих датотека предузећа током ревизије мрежног саобраћаја, али такође могу да се злоупотребе. Овде ћемо показати 5 бесплатних програма њушкања пакета који имају могућност реконструкције датотека које се преносе преко ФТП-а. 1. Интерцептер-НГ

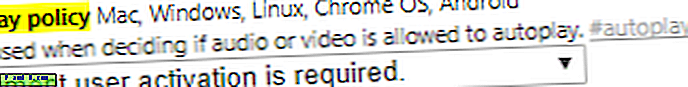

Интерцептер-НГ је мрежни алат који има могућност реконструкције датотека пренесених у ФТП протокол. Осим ФТП-а, подржава и реконструкцију датотека из ХТТП \ ИМАП \ ПОП3 \ СМТП \ СМБ протокола. Поред реконструкције датотека, Интерцептер-НГ је у стању да њушка цхат поруке и лозинке, снима необрађене пакете и извршава неколико експлоатација попут Хеартблеед, СМБ Хијацк, ХТТП Ињецтион, АРП споофинг и сл.

Да бисте започели њушкање мрежних пакета и реконструисали датотеке пренесене на ФТП, пре свега је важно да одаберете интерфејс који ћете користити да њушите кликом на икону мрежног адаптера која се налази у горњем левом делу. Кликом на њега прећи ће се између Етхернета и Ви-Фи-ја. Затим кликните падајући мени да бисте одабрали активни адаптер, а затим кликните икону за репродукцију да бисте започели њушкање. Идите на „ режим васкрсења “ и тамо ће бити наведене реконструисане датотеке.

Преузмите Интерцептер-НГ

2. СофтПерфецт Нетворк Анализер

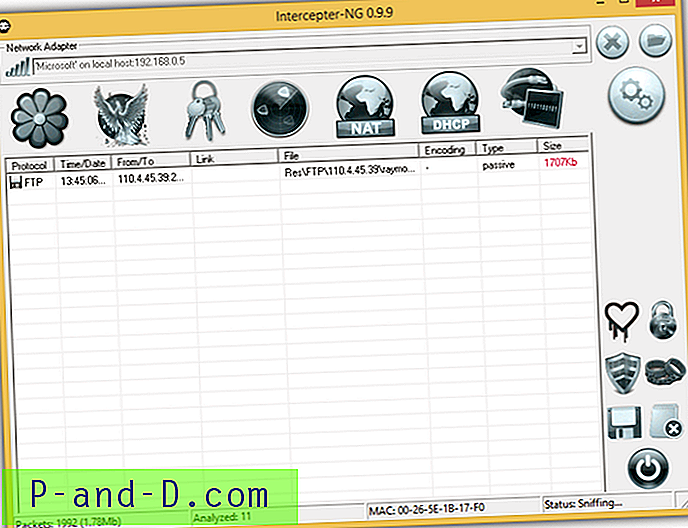

СофтПерфецт Нетворк Протоцол Анализер је бесплатан снаффер за анализу и уклањање погрешака мрежних веза. Иако не долази са аутоматским начином састављања датотека у пакетима, показаћемо вам како је лако реконструисати их у неколико корака. Први корак је одабир мрежног интерфејса који се тренутно користи за њушкање пакета и кликните на дугме Старт Цаптуре. Када завршите са снимањем пакета, кликните на Цаптуре у менију и изаберите Рецонструцт ТЦП Сессионс који ће вас довести до картице Фловс.

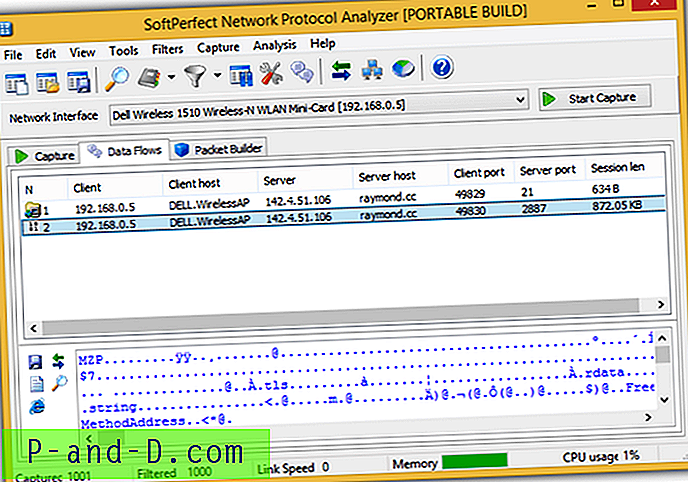

Обратите пажњу на порт сервера и дужину сесије. Ако видите порт 21 који следи већа величина дужине сесије, вероватно се датотека преноси. Одаберите проток података и кликните на икону за снимање која се налази у доњем лијевом дијелу, након чега слиједи одабир „Саве ас Рав Дата“. Затим можете да користите било који од алата поменутих у овом чланку да идентификујете врсту датотеке. Ако је датотека релативно мала, можете је отпремити у онлајн ТрИД идентификатор датотеке да бисте идентификовали формат датотеке.

Напредни корисник може одмах рећи да је првих неколико бајтова који приказују „МЗА“ извршну датотеку.

Преузмите СофтПерфецт Нетворк Протоцол Анализер

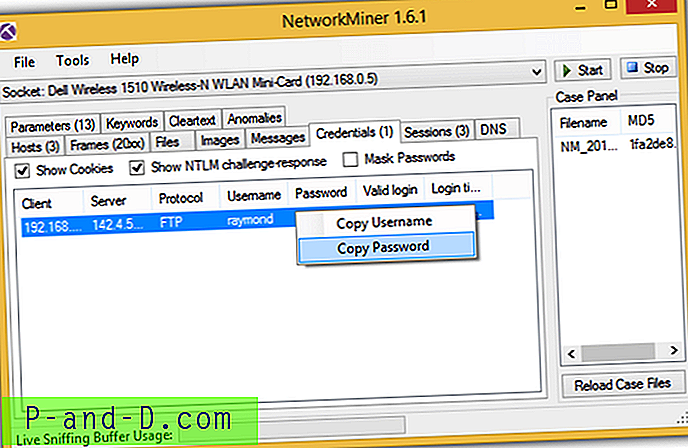

3. НетворкМинер

НетворкМинер је у ствари веома моћан алат за форензичку анализу мреже и кориснији је у поређењу са ВиреСхарк-ом. Реконструкција датотека добро функционира на Етхернет адаптеру, али бежично снимање захтијева да АирПцап адаптер најбоље функционише, док интерни бежични адаптери највјероватније неће успјети поново саставити ниједну датотеку из заробљеног пакета. Међутим, остале функције као што су екстракција акредитива за пријаву и даље ће радити.

Још једна предност НетворкМинер-а је могућност рашчлањивања ПЦАП датотека експортираних из другог софтвера за хватање пакета као што су ВиреСхарк и тцпдумп.

Преузмите НетворкМинер

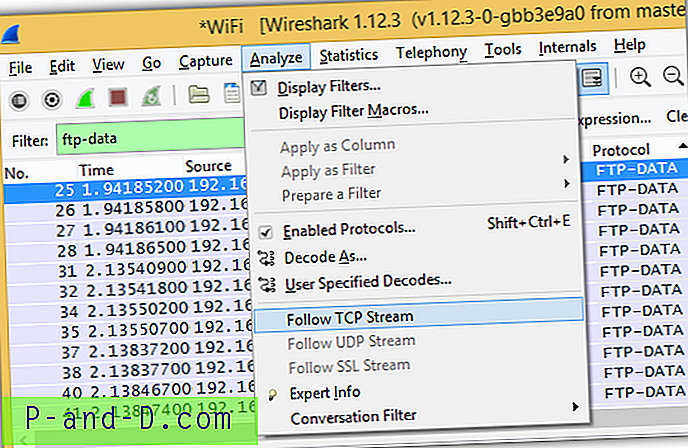

4. Виресхарк

Иако Виресхарк углавном користе професионалци за хватање и анализу пакета јер није баш прилагођен корисницима, откривамо да је заправо прилично лако пронаћи податке који се преносе путем ФТП-а помоћу функције претраживања, пратите ТЦП ток и на крају сачувајте цео разговор као сирова датотека.

На траци за филтрирање откуцајте фтп-податке у оквир и притисните Ентер. Кликните на анализу у менију и изаберите „Прати ТЦП Стреам“.

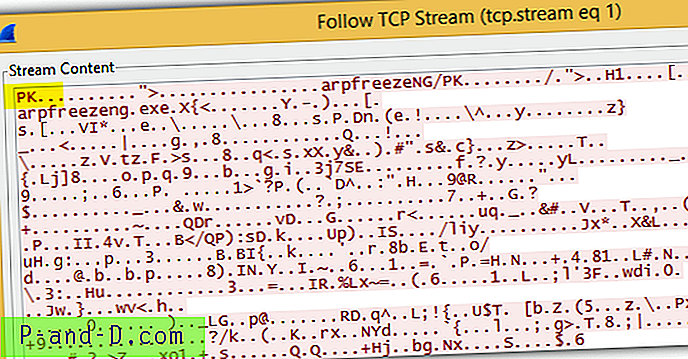

Обратите пажњу на првих неколико бајтова у садржају стрима који ће вам дати представу о проширењу датотеке. Следећи пример приказује ПК који је ЗИП датотека. У ствари, заглавље датотеке такође приказује назив зип датотеке која је арпфреезеНГ.

Да бисте реконструисали датотеку, једноставно одаберите Необрађено и кликните на дугме Сачувај као. Пошто је ово зип датотека, требало би да је сачувате са .ЗИП екстензијом и по могућности као арпфреезеНГ.зип ако желите да сачувате оригинално име датотеке.

Преузми Виресхарк

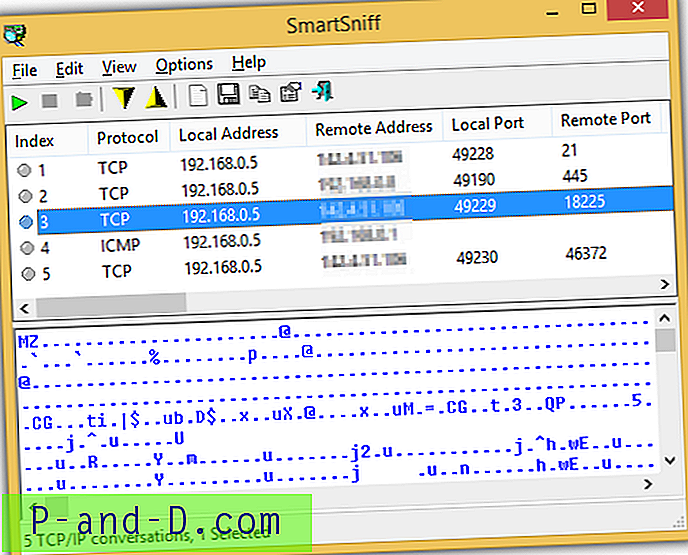

5. СмартСнифф

СмартСнифф је бесплатни снајпер за пакет који је креирао Нирсофт, а веома корисна функција која се налази на овом алату је могућност снимања помоћу сирових утичница и без трећег произвођача ВинПцап управљачког програма. Међутим, познато је да метода сирове утичнице не делује на свим системима због Виндовс АПИ-ја. Ако сте снимили пуно пакета, можда неће бити лако потражити податке за пакет који садрже пренесене датотеке.

Као што видите са горњег заслона, првих неколико бајтова приказаних у доњем окну вам даје наговештај да су необрађени подаци извршна датотека. Притисните Цтрл + Е да бисте извезли ТЦП / ИП токове и обавезно их сачували као врсту „Рав Дата Филес - Лоцал (* .дат)“ типа. Преименујте .дат екстензију у .еке и добићете реконструисану датотеку.

Преузмите СмартСнифф