Функција контроле корисничких налога постоји од Виндовс Виста и још увек се може применити на Виндовс 10. У основи је УАЦ безбедносна функција имплементирана у Виндовс оперативни систем да спречи потенцијално штетне програме да унесу промене на рачунару. Чак и ако ваш кориснички налог припада групи администратора за коју би требало да има потпуни и неограничени приступ рачунару, и даље подлежете УАЦ ограничењу.

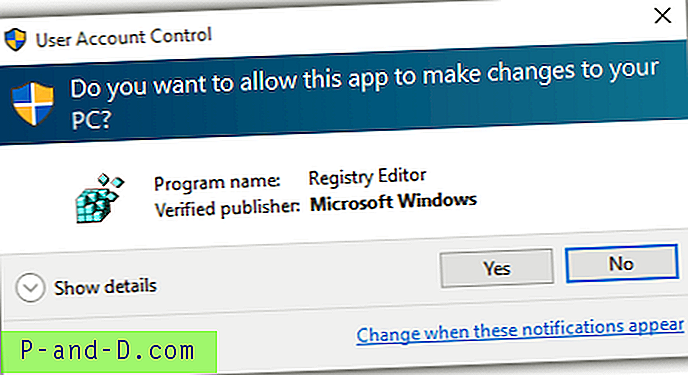

Када покренете апликацију којој су потребне привилегије да би извршили промене датотека или регистра који глобално могу утицати на све кориснике на рачунару, покренуће прозор са обавештењем о контроли корисничких налога. Корисник може или кликнути на дугме Да како би омогућио покретање програма који ће извршити промене на рачунару или ће кликањем на дугме Не зауставити његово покретање.

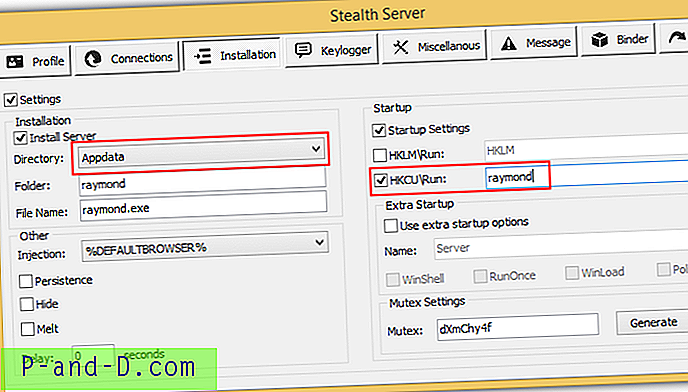

Ако упоређујете верзије оперативног система Виндовс које се испоручују са и без функције Контрола корисничких налога (КСП у поређењу са Вистом и новијим), КСП има веома високу стопу заразе злонамерним софтвером док новији Виндовс захтева много софистициранији и напреднији рооткит малваре да би био у реду да преузме потпуну контролу над рачунаром. У овом чланку ћемо детаљније погледати колико је ефикасна функција Контрола корисничких налога и које су њене слабости. Чак и ако је УАЦ омогућен у систему, може се уградити злонамерни софтвер попут тројанског РАТ-а за инсталирање на систем без покретања УАЦ обавештења. Ово се ради конфигурирањем алата за изградњу сервера да злонамерну датотеку убаци у директоријум података о апликацији корисника (% АппДата%) и додавањем пречице до почетне мапе корисника или уноса у регистру у ХКЕИ_ЦУРРЕНТ_УСЕР \ Софтваре \ Мицрософт \ Виндовс \ ЦуррентВерсион \ Рун то покренути се аутоматски при покретању система Виндовс.

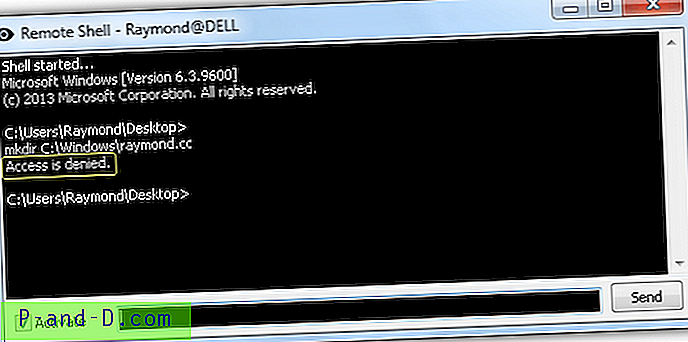

Без елемента УАЦ, злонамерна датотека има само ограничене привилегије које могу утицати на тренутно пријављеног корисника, али не и на цео систем. На пример, хакеру повезаном са системом преко удаљене љуске онемогућено је да створи нови директориј у Виндовс-у.

Ова карактеристика која се обично налази у већини РАТ-а у ствари није достојна назвати УАЦ заобилазницом јер она само бежично ради без захтева да УАЦ елевација заврши са ограниченим привилегијама. Прави УАЦ заобилазење је када апликација добије потпуну административну привилегију кроз стражњу врата, а да не покрене УАЦ обавештење и од корисника захтева да кликне дугме Да у прозору УАЦ-а.

УАЦ заобилазни доказ концепта

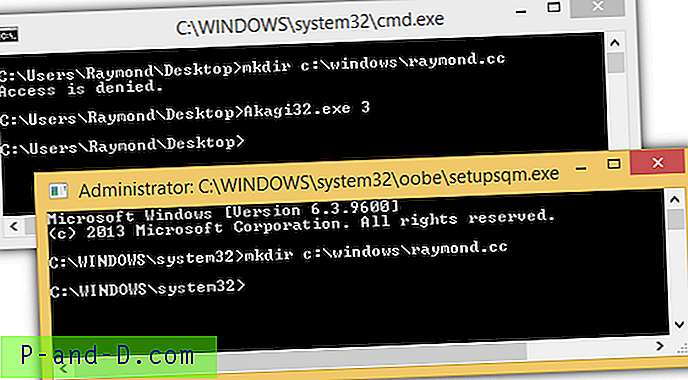

Јавно доступан доказ отвореног кода о концепту за пораз корисничких рачуна под називом УАЦМе може се бесплатно преузети са ГитХуб-а. Садржи 12 различитих популарних метода које користе злонамјерни софтвер да би заобишао УАЦ. Да бисте тестирали сваку другу методу заобилажења УАЦ-а, једноставно додајте број од 1 до 12 након назива датотеке. На пример:

Акаги32.еке 3

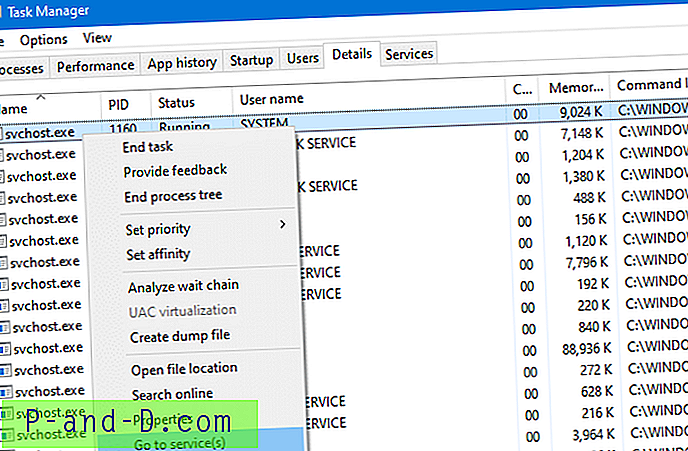

Снимак екрана приказује пример коришћења УАЦМе за покретање наредбеног ретка са административним привилегијама без прозора УАЦ обавештења.

Као што видите из позадинског прозора наредбеног ретка да нисмо могли да креирамо нову фасциклу у Ц: \ Виндовс са грешком „Приступ је одбијен“. Затим смо покренули УАЦМе методом 3 и он користи бацкдоор метод за покретање другог командног реда са административним привилегијама без преклапања целог екрана са УАЦ упозорењем. Тада смо успели да креирамо нови директоријум у Ц: \ Виндовс помоћу командне линије која је покренута са УАЦМе.

И 32-битна и 64-битна верзија доступне су за УАЦМе, па се обавезно користите исправну верзију засновану на архитектури вашег Виндовс оперативног система.

Преузмите УАЦМе

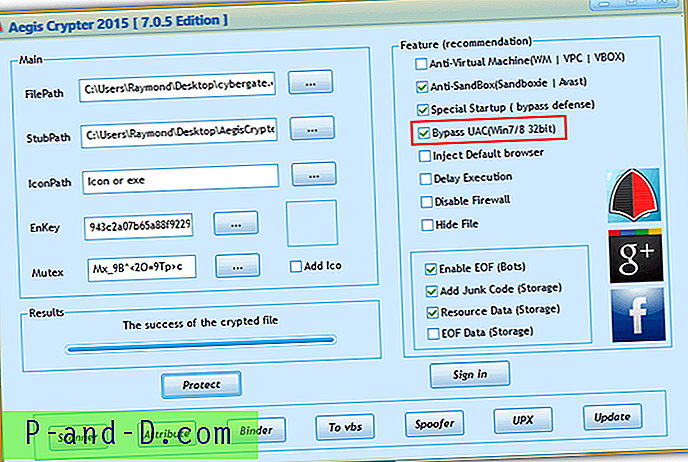

Иако је прилично ретко пронаћи праву УАЦ заобилазну значајку имплементирану у РАТ тројану, ова моћна значајка бацкдоор-а може се пронаћи на неким криптографима који се користе да би антивирусни софтвер малициозну датотеку открио. Испробали смо један од бесплатних криптера са омогућеном опцијом „Бипасс УАЦ“ и открили да су резултати прилично непоуздани.

Шифрирање датотеке с омогућеном опцијом "Бипасс УАЦ" требало би давати административну привилегију датотеци без потребе да се позива на прозор надморске висине УАЦ-а. Међутим, неке криптиране датотеке раде у реду, док неке уопће не раде.

Заштита од УАЦ обилазнице

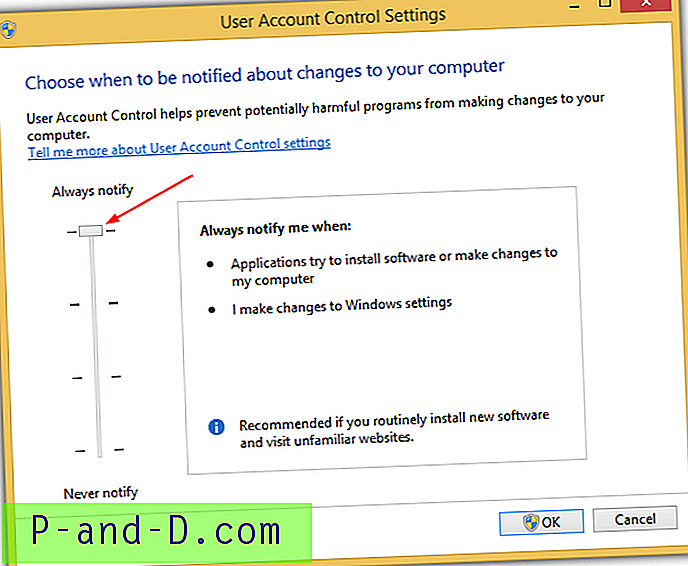

Подразумевана поставка контроле корисничких налога која је на трећем нивоу није сигурна и може се заобићи. Најефикаснија конфигурација контроле корисничких налога је да је постави на највиши (четврти) ниво, а то је да увек обавештава када програми покушавају да инсталирају софтвер или изврше промене на рачунару или у Виндовс поставкама.

Други начин је употреба стандардног корисничког или гостујућег налога уместо административног налога који се креира након инсталирања Виндовс-а.

![[Виндовс 10] Грешка „Корисничко име или лозинка није тачна“ Грешка при сваком поновном покретању](http://p-and-d.com/img/microsoft/238/username.jpg)